高效过滤器,在实际应用场景中也需要进行检测、校验以及维护。而检测中包括对其进行传统参数测试、性能测试以及安全测试。其中,安全测试就是检测其是否存在漏洞或为攻击者利用的安全漏洞。在本文中,我们将介绍高效过滤器的检漏方法。

高效过滤器的安全漏洞常会导致各种各样的安全问题。攻击者利用这些漏洞可能会执行代码注入、文件系统操作、系统闪存读写等恶意操作,更加危险的是在“汽车 4S 店”这样的业务场景中也会有信息泄露等问题。具体来说,高效过滤器的常见漏洞包括:

参数配置错误:如果参数加入了通配符,那么攻击者很可能会用 % 或 _ 来配合其他 SQL 语句。从而使得注入 SQL 语句成为可能。

Table Injection:漏洞会使攻击者注入类似于DOS命令的东西,从而执行系统中的命令。

XSS 漏洞:攻击者能够通过URL栏注入 HTML /JavaScript 来窃取用户会话信息。

一旦发现高效过滤器存在安全漏洞,我们就需要检漏。在这里我们提供一些方法来检漏高效过滤器的安全漏洞。

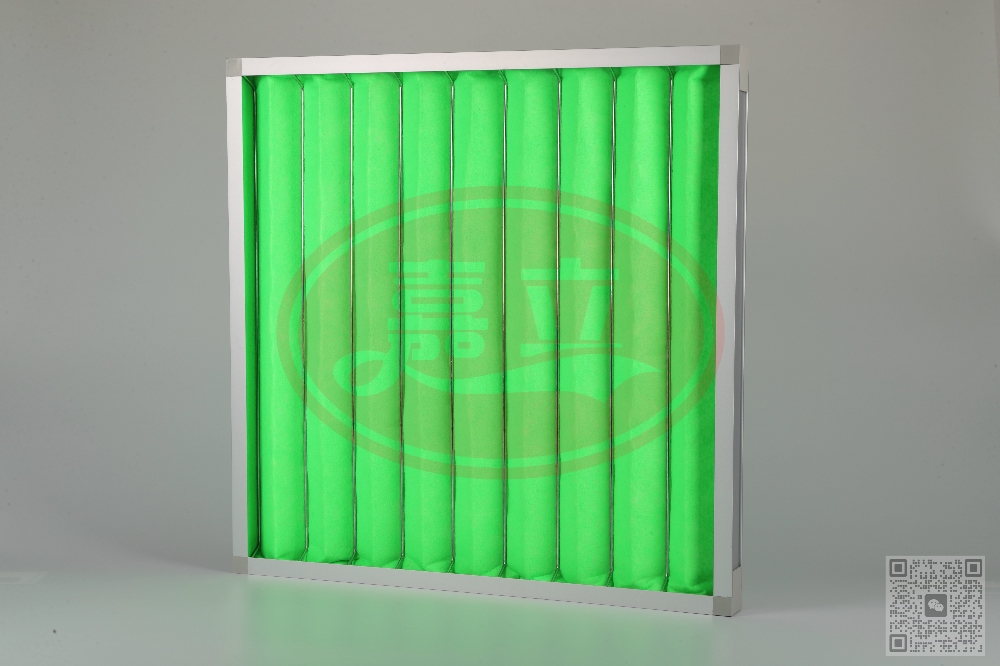

当写出高效过滤器代码的时候,我们就需要预留一个安全审计的接口。安全审计接口就是将执行前和执行后各种参数都输出到一个日志文件里面。我们可以通过读取这个日志文件进行安全审计。如图所示:

我们可以使用漏洞扫描器对高效过滤器进行自动化扫描,而这些扫描器都是依赖漏洞数据库的。当安全漏洞发现后,漏洞扫描器会针对你的漏洞给出一个特定的漏洞证明,可以降低漏报率和误报率。

手动测试是一种最有效的方法。在手动测试中我们可以模拟攻击者的场景来进行测试,针对不同情况进行检测。在模拟攻击者时需要考虑使用 SQL injection、XSS、文件时序漏洞等来测试。

安全一直是各个领域的最高关注点,高效过滤器作为一种非常重要的安全设施,也要加强其安全性。在本文中,我们介绍了一些常见的高效过滤器安全漏洞,并给出了三种方法来检漏高效过滤器的安全漏洞,其中手动测试是最有效的方法。

扫一扫咨询微信客服

扫一扫咨询微信客服